Wiko Darknight – Anleitung zum Rooten

Die erste Rootanleitung hier auf unserem Blog verhilft dem Wiko Darknight zu Rootrechten. Damit habt ihr dann vollen Systemzugriff, also auch auf die eigentlich geschützten Systembereiche.

Dadurch könnt ihr auch viel kaputt machen, im schlimmsten Fall funktioniert das Handy nicht mehr. Weder ich, noch wikoblog.de noch sonst jemand übernimmt die Haftung dafür – einzig und allein ihr seid dafür verantwortlich.

Mit unserer Anleitung sollte aber nichts schiefgehen, wenn ihr sie genau durchlest und Schritt für Schritt befolgt. Mein Darknight habe ich damit erfolgreich und beim ersten Versuch ohne Probleme oder Komplikationen genau so gerootet.

Benötigte Files & Vorkehrungen

- Framaroot in der jeweils aktuellsten Version

- Unter Einstellungen -> Sicherheit -> Unbekannte Herkunft die Installation von Apps aus unbekannten Quellen erlauben

- Optional: Root Checker oder ein ähnliches Programm

Durchführung

Das Wiko Darknight besitzt wie viele andere Smartphones von diversen China-Labels und wie auch alle Wiko-Smartphones eine MediaTek-CPU, die das Rooten sehr einfach macht. Bei anderen Herstellern muss man sich teilweise online registrieren, verzichtet dabei auf seine Garantie oder aber man muss sich wie bei Samsung mit Odin herumschlagen. Wenn man Pech hat, funktioniert alles erst nach viel Bastelei.

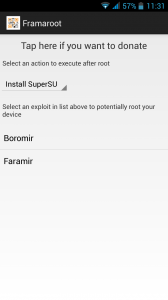

Bei Wiko müssen wir aber nur eine einzige App installieren – Framaroot. Diese öffnet ihr und solltet folgende Anzeige sehen:

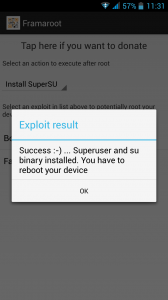

Im oberen Dropdown-Menü wählt ihr (falls noch nicht geschehen) Install SuperSU aus, dann klickt ihr Boromir an. Normalerweise sollte folgende Meldung erscheinen:

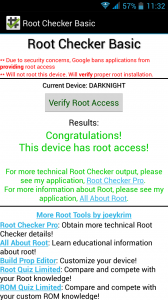

Ist das nicht der Fall und ihr seid wieder auf eurem Homescreen öffnet ihr die App erneut und versucht es wieder. Spätestens jetzt sollte es funktionieren. Anschließend empfiehlt sich ein Neustart des Geräts um danach mit Root Checker oder einer ähnlichen App zu überprüfen, ob alles glattgegangen ist (das sieht dann wie auf folgendem Screenshot aus):

Zum Managen der SuperUser-Anfragen wurde die App SuperUserSU installiert. Beim Root Checker kann es vorkommen, dass ihr die Anfrage erlauben müsst.

Unroot

Falls ihr die Rootrechte nicht mehr wollt, dann einfach Framaroot öffnen, im Dropdown-Menü Unroot auswählen und erneut auf Boromir klicken – neustarten – fertig.

Ihr habt noch Fragen? Seid ihr auf Probleme gestoßen, die ihr nicht alleine lösen könnt? Schreibt mir einfach einen Kommentar unter diesen Artikel – jede Frage wird beantwortet.

Leider funktioniert Framaroot (zumindest jetzt noch nicht) für das Darkmoon.

Habe die Versionen 1.5, 1.6, 1.7, 1.8 und 1.8.1 getestet.

Hallo,

erhältst du irgendeine Fehlermeldung ö.ä.?

Grüße

Hi, habe mal alles zusammengeschrieben:

FR 1.3 (Add Aragorn and Legolas exploits (could affect wide range of samsung devices including non exynos devices, please give feedbacks for your devices. Thanks))

-> „Your device seems not vulnerable to exploit included in framaroot“

FR 1.4 (Add Gandalf exploit (potentially affect Qualcomm based devices, tested on Nexus 4, as always feedbacks are welcome)

-> „Your device seems not vulnerable to exploit included in framaroot“

FR 1.4.1 (Fix a bug in exploitation due to the different kernel data alignement between version and devices, so if exploits didn’t work before it „may“ work with this version if your device is vulnerable)

-> „Your device seems not vulnerable to exploit included in framaroot“

FR 1.4.2 (Add Russian and French languages. Add scrollbar for exploit list. Update SuperSU to 1.30)

-> „Your device seems not vulnerable to exploit included in framaroot“

FR 1.4.3 (Update SuperSU to 1.34. Rewrote the fix include in 1.4.1 for better but slower exploitation)

-> „Your device seems not vulnerable to exploit included in framaroot“

FR 1.5 (Add Boromir exploit (potentially affect many Mediatek based devices))

Boromir (Install Superuser & SuperSU)

-> „Failed 🙁 Try another exploit if available“

FR 1.5.1 (Should fix Framaroot crashes)

Boromir (Install Superuser & SuperSU)

-> „Failed 🙁 Try another exploit if available“

FR 1.5.2 (Revert to exploitation fix included in 1.4.1. Add Slovakian and Italian languages. Error # added in toast message when exploit failed (report the error number in this thread so I could give you the reason of failure). Previously fix for Framaroot crash was a dirty hack, with this version you shouldn’t encounter crash)

Boromir (Install Superuser & SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.5.3 (An attempt to fix Gandalf error#10)

Boromir (Install Superuser & SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.6 (Add Pippin exploit (potentially affect Huawei K3V2 based devices))

Boromir (Install Superuser & SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.6.1 (Remove Superuser as it fail to install. Add execution support from adb command line)

Boromir (Install SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.7 (Due to a mistake, Pippin exploit didn’t appear in exploit list, its fixed now (Huawei device owners welcome). Add Gollum exploit for AMLogic based devices)

Boromir (Install SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.7.1 (Link to Framaroot donation added (it does nothing as this kind of application are forbidden on play store … but it could do something someday))

Boromir (Install SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.8 (Add Faramir exploit, little brother of Boromir (potentially affect Mediatek based devices))

Boromir (Install SuperSU) & Faramir(Install SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

FR 1.8.1 (Another attempt to fix crashes)

Boromir (Install SuperSU) & Faramir(Install SuperSU)

-> „Failed 🙁 Try another exploit if available (Error #9)“

GRÜßE

Vielleicht nochmal ein Hinweis an dieser Stelle, der besonders die Ungeduldigen betrifft (mich eingeschlossen):

Man sollte vor dubiosen Tools, die teilweise auch in französischen WIKO Foren genannt werden, Abstand nehmen.

Diese stehen teilweise im Verdacht, die IMEI Nummer des Gerätes ins Ausland zu übermitteln und wer weiß was sonst noch alles auf dem PC und Smartphone angerichtet werden kann.

Zu nennen wären da beispielsweise „RootGenius“ oder „Kingo Android Root“.

Am besten abwarten, bis sich etwas bei XDA-Developers tut.

Gruß

Sepp

Zumindest von Kingo habe ich bis jetzt nur gute bzw. keinerlei schlechte Dinge gehört. Ich vertraue aber auch auf die Tools und Mods aus dem XDA-Forum, da kann man sich größtenteils (>95%) darauf verlassen.

Es gibt eine neue Möglichkeit das Darkmoon zu rooten. Leider noch keine One-Klick-Lösung, aber in den Anleitungen ist alles sehr gut beschrieben und man sollte es selber in 15-20 Minuten hinbekommen.

Hier noch der Link, falls man sowas reinstellen darf:

http://www.android-hilfe.de/wiko-darkmoon-forum/530862-wiko-darkmoon-backup-clockworkmod-root.html

ps: habe es selber mit dieser Methode gemacht

Danke für den Tipp!

Im Laufe der Woche bekomme ich mein Darkmoon, da werde ich mir das dann zu Gemüte führen. 🙂

Danke, alles easy geklappt! (Framaroot 1.9.1 mit Faramir)

Mein allererstes Mal ein Android, dann gleich das Wiko Darkmoon gekauft. Man, was bin ich happy! Natürlich auch sehr über diese Seite!

Da ich auf meiner SD Karte ein TrueCrypt Container >4GB habe, kam ich offensichtlich nicht um Rooten rum, da ich mit dem NTFS Filesystem arbeiten muss. In Zusammenarbeit mit der App „EDS“ aus dem Google Play Store klappt jetzt alles hervorragend!

Ich verstehe nur nicht, warum die Hersteller (außer das teure Samsung) nicht eine SD Karten-Verschlüsselung bereitstellen?! Das man deshalb das Handy rooten muss, um eine „on-the-fly“ Verschlüsselung nutzen möchte, halte ich für sehr umständlich und möglicherweise gar nicht sicher? Letztendlich habe ich als Laie keine Ahnung was in so einem „Framaroot“ drin ist (-;

Hab eine Anleitung für das Highway gefunden. Ist quasi genau das gleiche Vorgehen. Hier gibt es noch ein paar Bilder, wie das aussehen sollte: http://pepper-wood.tumblr.com/post/79384007851/auf-die-schnelle-wie-das-wiko-highway-rooten